サイバーセキュリティは、今となっては特別な言葉ではありません。毎日のように、いろいろなメディアで目にします。きっと皆さんも、サイバーセキュリティの大まかなイメージはつくはずです。しかしながら、「サイバーセキュリティとは何か?」説明を求められると、答えに困りませんか・・・

本コラムでは、あらためてサイバーセキュリティの基本を振り返りながら、計4回にわたってセキュリティ対策の本質への理解を深めていきます。

サイバー攻撃の仕組み

『彼を知り己を知れば百戦殆うからず』のことわざは、セキュリティ対策にも当てはまります。第2回では、サイバー攻撃の仕組みとして、まず相手(攻撃者)を知ることからです。攻撃者がどういった動機を持ち、どういった手口で攻めてくるのか、その基本を押さえます。

セキュリティリスクが、コンピュータ・ネットワークの技術的な進展で大きく変化し、攻撃を仕掛けるプレーヤーも変わってきました。それらを学ぶことで重点的に守るべきポイントを知り、より対策の効果を高めることができます。

攻撃者の種類や動機

時代とともに攻撃者は、悪戯目的の愉快犯から、より高度なスキルを有する専門家、そして組織的な集団へと拡大してきました。

- 興味本位の個人

インターネットの黎明期では、パソコンに詳しい個人が容易に企業等を攻撃できる時代がありました。趣味や知的好奇心、技術検証などで迷惑行為を繰り返す、自己顕示欲の強い個人です。その中には、未成年者も多く含まれていました。

- 専門スキルを持つハッカー

一般的にハッカーというと、高度なスキルを悪事に利用するイメージが強いと思います。こうしたハッカーを、ブラックハットハッカーやクラッカーと呼びます。しかし、ハッカーの中には、サイバー攻撃を防ぐ正義の味方もいます。いわゆるホワイトハッカーです。

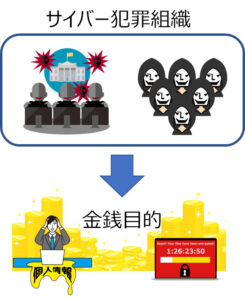

- 金銭目的のサイバー犯罪組織

高い技術力と豊富な資金力を持ち、組織的に犯罪を行う専門集団です。金銭目的で、詐欺や不正アクセス、個人情報の搾取などを行います。高度で巧妙化した攻撃により、予防的な対策の実施が難しく、被害の影響が大きくなります。

また、サイバー犯罪組織には、政治的な意思表示のために攻撃を行うハクティビズム(ハックとアクティビズムを組み合わせた造語)の活動家グループや、国家等が裏で下支えをするサイバーテロ組織なども存在します。

ただし、我々が最も注意すべき攻撃者は、特定の企業をターゲットに金銭目的で攻撃を行うサイバー犯罪組織です。ビジネスを請け負うようにサイバー攻撃を仕掛けてくるため、いろいろな企業が対象になる可能性があります。

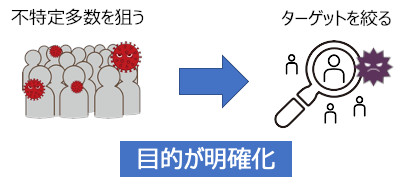

標的型攻撃とは

そうした金銭目的のサイバー犯罪組織は、個人の愉快犯が行うような不特定多数を狙った攻撃は行いません。目的を明確にし、ターゲットを絞ってサイバー攻撃を仕掛けます。それが「標的型攻撃」です。

一般的には金銭の支払い能力の高い、大手企業が対象になると思われます。しかし近年では、サプライチェーンを構成する中小企業を踏み台にする(最初に中小企業を狙う)ケースも増えています。

そうした標的型攻撃の中でも、特に緻密な調査と入念な準備をして、長期間に渡って高度で執拗な攻撃を繰り返す手口が、「APT(Advanced Persistent Threats)攻撃」です。

APT攻撃を行う特定のサイバー犯罪組織は、「APT+数字」で呼称されることがあります。たとえば、イランに拠点を置くハッカー集団であるAPT33(Elfin Team)やロシアのAPT29(Cozy Bear)、北朝鮮のAPT38(Lazarus Group)などです。

APT攻撃では、攻撃者は非常に用心深く慎重に攻撃を進めます。よって、攻撃の期間としては、数ヶ月から数年という長期スパンになることがあります。また、最終的に攻撃の痕跡を消すために、各種システムのログファイルを消去するなど、手口が高度で細かいのが特徴です。

攻撃のステップを知る

こうしたAPT攻撃は、いくつかの段階を踏んで進みます。これらの攻撃ステップを構造化して整理したものがサイバーキルチェーンです。キルチェーン(Kill Chain)とは、もともと軍事用語であり、敵の攻撃構造を分断・破壊することで、自軍を防御する考えです。

サイバーキルチェーンは、これをサイバー攻撃に応用したもので、攻撃者の行動を7つのステップで示します。

- 偵察

外部ネットワークからの探索や社員のSNS 投稿、ダークウェブ(インターネット上の闇サイト)の情報などから、ターゲットの企業や組織を調べます。 - 武器化

偵察した結果から、ターゲットに適した攻撃手法を検討し、利用するマルウェアの選定・開発などを行います。 - 配送

非常に巧妙な標的型メールなどを用いて、ターゲットへマルウェアを送ります。 - 攻撃

配送で送り込んだマルウェアの感染によりバックドアを開通し、外部の指令サーバーとの通信を確立します。 - インストール

ターゲットのパソコンやサーバーなどを乗っ取り、さらなる攻撃プログラムをダウンロードして実行します。 - 遠隔操作

外部の指令サーバーからターゲットへ指示を送り、機密情報の窃取や改ざん等の攻撃を繰り返します。 - 目的達成

目的の攻撃を完了します。攻撃の痕跡をわからなくするために、ログの消去などを行います。

これらのステップを理解するとともに、どのポイントでどのように守るのが効果的なのか、被害を最小化する対策の検討を進めます。具体的には、これらの要素をリスクアセスメントにおける、リスクの特定・分析・評価に活用していくのです。

次回は

第3回では、『彼を知り己を知れば百戦殆うからず』の、己を知る部分を説明します。自身の現状を把握するのがリスクアセスメントの本質です。それにより、サイバー攻撃に負けない対策へとつなげます。

配布資料-150x150.jpg)